Siber Güvenlik Çözümleri

Siber ataklar günümüz dünyasında en önemli tehlikelerden biridir

Ve her firmanın siber güvenlik ihtiyacı farklıdır, müşterimiz için titizlikle çalışıp, onlara özel, marka bağımsız çözümler sunmaya çalışıyoruz.

Sıkılaştırma

Kurumunuzun ihtiyaçları analiz edilerek, oluşabilecek açıklara karşı riskleri azaltıcı çalışmaların yapılması.

Düzenli Tarama

Kritik BT Altyapı ve Sistemlerinde tespit edilen zayıflıklara karşı aylık tarama hizmetimiz.

Sızma Testi

Bilişim sistemlerinizin beyaz şapkalı bir hacker gözüyle kontrol edilerek, bulunan zayıflıkların size raporlanması.

Biz Kimiz?

Nordis Global, (Nord Information Security) hem offensive (saldırgan), hem de defensive (savunma) tarafda 2017 yılından bu yana faaliyet gösteren, yaptığı işi global çapta yapma gayretiyle, bilişim teknolojileri alanında 15 yılı aşmış sektör deneyimi ile her geçen gün artan siber güvenlik ihtiyacını karşılamaya çalışan ürün/marka bağımsız müşterilerini güvende tutmaya hedefleyen arge bölgesinde faaliyet gösteren bilgi güvenliği firmasıdır.

- Bilgi Güvenliği Eğitimleri

- Siber Güvenlik Hizmetleri

- Sıkılaştırma Hizmetleri

Yıl Siber Güvenlik Deneyimi

Siber Saldırılara Karşı Ne Kadar Güvendesiniz? Her geçen gün siber suçluların saldırı yöntemleri değişmekte ve gelişmektedir. Siber Güvenlik önlemlerinin eş zamanlı alınması ve güncel Siber Savunma bilgilerine sahip olunması gerekmektedir. Aşağıdaki Kurumsal Siber Güvenlik Kontrol Listesi, siber güvenlik eksikliği ile kurumsal bir yapıda baş edebilmek için en temel güvenlik konuları dikkate alınarak hazırlanmıştır.

- Yetkili ve Yetkisiz Cihaz Envanterinin Oluşturulması

- Yetkili ve Yetkisiz Yazılım Envanterinin Oluşturulması

- BT Yazılımlarının veya Donanımlarının Sıkılaştırmaları

- Düzenli Zafiyet Tarama ve Oluşan Açıklıkları Giderme

- Düzenli Zafiyet Tarama ve Oluşan Açıklıkları Giderme

- Ayrıcalıklı Kullanıcıların Kontrolünün Sağlanması

Risk yönetimi stratejileri ve süreçleri hizmetimiz Bir olayın meydana gelme olasılığının olup olmadığından emin olmayabilirsiniz. Ayrıca, gerçekleşmesi durumunda sonuçlarının ne olacağından emin olmayabilirsiniz. Olasılık, bir olayın meydana gelme olasılığı ve sonucu, bir olayın etkisi veya sonucu, riskin büyüklüğünü karakterize eden iki bileşendir. Tüm risk yönetimi süreçleri aynı temel adımları izler, ancak bazen bu adımları açıklamak için farklı yöntemler kullanılır. Bu 4 risk yönetimi süreci adımı bir araya gelerek basit ve etkili bir risk yönetimi süreci sağlar.

- Mevcut Risklerin Belirlenmesi

- Riskinizi Değerlendirin ve Risk Değerini Belirleyin

- Riski Düşürecek Önlemler Alın

- Riski İzleyin ve Gözden Geçirin

Ağ Güvenliğinin Sağlanması Ağ Güvenlik Kontrolleri, ağ hizmetlerinin gizliliğini, bütünlüğünü ve kullanılabilirliğini sağlamak için kullanılır. Bu güvenlik kontrolleri, güvenlik riskini en aza indirgemek için uygulanan teknik veya idari güvenlik tedbirleridir. Bir ağın tehlikeye girme riskini azaltmak için, yeterli bir ağ güvenliği, uygun bir ağ güvenlik kontrolleri kombinasyonunun uygulanmasını gerektirir.

- Erişim Kontrollerinin Sağlanması

- Yetkilendirmelerin Kontrolünün Sağlanması

- Ağınızı Parçalara Bölme

- Güvenlik Duvarı ve AntiVirüs Yazılımının Kontrolleri

- Loglama ve Takibinin Yapılması

İzleme ve Güvenlik Denetimleri Sağlamak Kötü niyetli tehditlerin artması ve karmaşıklığı, daha katı güvenlik gereksinimleri kullanmanıza ve yürütme ortamınızın her yönünü incelemenize neden olur. Bir iş yükünün bilinen bir konumdaki güvenilir donanım veya yazılım üzerinde çalışıp çalışmadığını belirleyebilecek izleme ve güvenlik denetimleri sunmak için kontrollerin sağlanması gerekir.

- Yetkisiz Erişim Kontrolleri

- Gerekli Olay Kayıtlarının Toplanması

- Sunucu Kapasite Takibinin Yapılması

- Doğru Bir Yedekleme Stratejisine Sahip Olunması

Risklerin En Aza İndirilmesi Siber olaylar artık yaşam tarzımızın sadece bir parçası. Büyük, iyi finanse edilen ve teknik olarak sofistike kuruluşlar bile saldırıların sıklığına ve karmaşıklığına ayak uydurmakta zorlanıyor. Bir işletmeye karşı başarılı bir siber saldırı sorusu “eğer” değil, “ne zaman” sorusudur.

- Olay Tanımlama, Günlük Kaydı ve Sınıflandırma

- Olay Bildirimi ve Sorun İletme

- Araştırma ve Geri Bildirim

- Çözüm ve Kurtarma

- Olay Kapatma

Mobil Cihaz Güvenliğini Sağlama İdeal olarak BT çalışanları, etkinleştirmeden son kullanıma kadar bir kuruluşta kullanılan her akıllı telefon ve tabletten en azından haberdar olmalıdır. Bunu başarmak, mobil cihaz yönetimi için tutarlı bir plan gerektirir.

- Envanter sınıflandırması

- Cihaz envanter

- Envanter bakımı

- Fiziksel izleme

Nordis Akademi

Siber saldırılar her geçen gün artmakta, buradaki yetişmiş insan kaynağı zafiyetini gidermek amacıyla kurulmuş eğitim hizmetlerimiz.

Etik Hacker

Red Team

Blue Team

ISO 27001

Farkındalık

Siber Güvenlik Farkındalık ile Başlar.

Uzman Ekibimiz

Bizimle çalışan firmaların yeni iş hedeflerini belirlemelerine ve ardından yol haritasını oluşturmalarına yardımcı oluyoruz.

Davut

Asil

Neslinur

Sergen

Gürhan

Yusuf

Serkan

İrfan

Mesaj Bırakın Sizi Geri Arayalım

Mesajınızı aldıktan en kısa zamanda telefon veya mail yoluyla ekibimiz size geri dönecektir. Mesajınız içerisine size ulaşabileceğimiz telefon numarası ya da eposta adresi bırakmayı unutmayın lütfen

Siber Güvenlik Hakkında Sorulması Gereken 4 Soru

Saldırılara maruz kalma riskini minimuma indirmek için doğru bir risk yönetim sisteminiz var mı?

Risk yönetim sistemleri uygulamanız, risklerinizi en az’a ndirmenizi sağlar fakat bilinmeyen, öngörülemeyen, sizin kontrolünüzün dışında riskler her zaman vardır, bundan dolayıdır ki %100 risksiz bir sistemden bahsetmek doğru olmaz, risk yönetim sistemleri sizin risk seviyelerinizi en az’a indirerek, risklerinizi takip etmenizi kolaylaştırır. Risklerinizi en az’a indirebilmek için çalışıyoruz

Yedeklerinizi kurum dışına çıkartıyor ve periyodik aralıklarla kontrol ediyor musunuz?

Yedeklerinizin alındığı yer hariç en az bir kopyasınında farklı bir lokasyon’a gönderilmesi gerekmektedir. Olası bir afet veya siber saldırıda yedeklerden geri dönüşler hayati önem taşımaktadır. Periyodik aralıklarla kritik sistemlerin yedekten geri dönüş testlerinin yapılmasını önermekteyiz. En son be zaman yedekten geri dönüş testi yaptınız?

Yama yönetimi yaparken 3.Parti uygulamaların yamalarını da yapıyor musunuz?

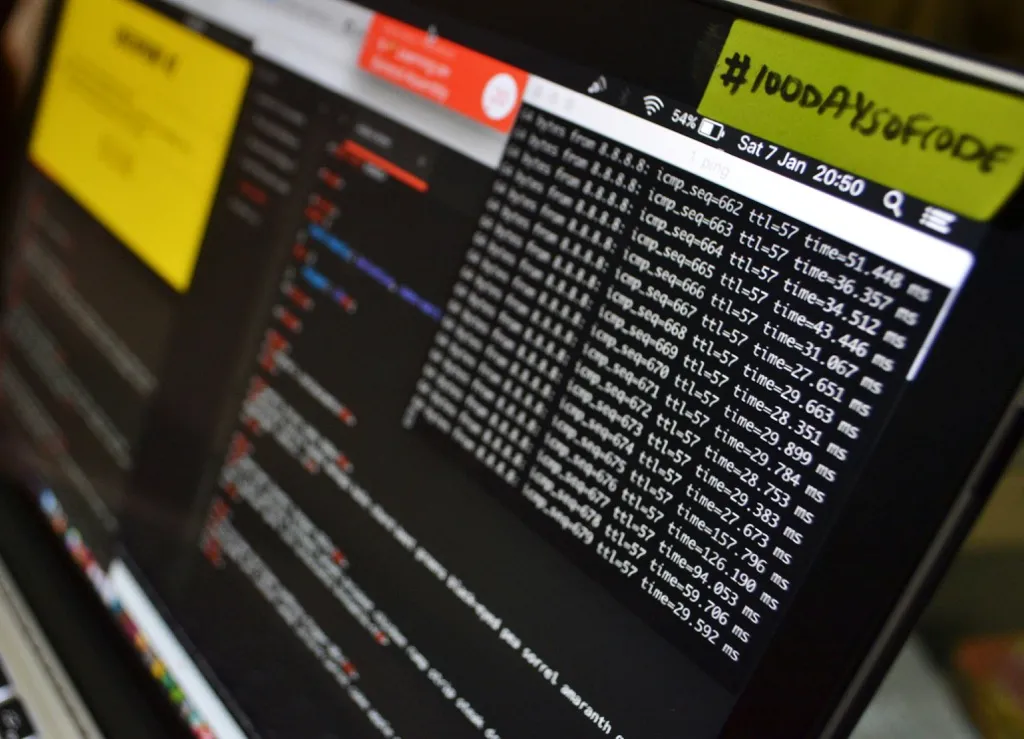

Gelişen internet dünyasında yama yönetimi(patch management)sistemlerimiz üzerinde çok önem verilmesi gereken konulardan biridir, saldırganlar zafiyeti yayınlanmış bir uygulamanın ya da işletim sistemini ele geçirebilmek için tüm hızlarıyla çalışırlar, yama yönetimi kurum kültürü olarak kabul edilip düzenli olarak yama geçilmesi gerekir. Düzenli zafiyet taramaları ile sisteminizde oluşan zafiyetleri raporluyoruz.

Siber farkında mısınız?

Kurumunuzu korumak için güvenlik duvarları satın aldınız, antivirüsler kurup yapılandırdınız, yama yönetimi yapmaktasınız, peki ya zincirin son halkası kullanıcı farkındalığı? en son kullanıcı farkındalık eğitimini ne zaman aldınız? Siber farkında mısınız?

4 Soruda Bilginizi Sınayın

Davut Eren, Kurucu

Son Blog Yazılarımız

- Blog

- Farkındalık ve Eğitim

- Genel

- Genel Bilgilendirme ve Rehberler

- Nasıl Yapılır Makaleleri

SMB Protokolü, Tüm windows işletim sistemleri için dosya paylaşımı, yazıcı paylaşımı ve windows yönetimi için üzerinden geçen paketlerin değiştirilmemesi için...

Veri ihlalleri ve fidye yazılımı saldırıları gibi siber tehditler, işletmelerin ciddi maddi kayıplar yaşamalarına neden olabiliyor. Bilişim teknolojileri altyapılarını bu...

Parolalar, kuruluşunuzun güvenliğini sağlamak amacıyla yetkisiz erişimlere karşı ilk savunma hattını oluşturur. Fakat güçlü parola kullanmak genellikle hafife alınıp gözardı...